zmiany w TISAX ISA v6 – optyka na OT/ICS

Zmiany w TISAX

Zmiany w TISAX

Słownik kluczowych pojęć z zakresu cyberbezpieczeństwa

Praca dyplomowa Wpływ Audytu Bezpieczeństwa na obniżenie ryzyka operacyjengo.

Dni Godziny Minuty Sekundy Zegar tyka, zakres obowiązków nie zniknie, bez względu na formę implementacji do prawa krajowego: do 17 … Czytaj więcej

koszt zabezpieczeń vs realne wartość wpływu na bezpieczeństwo

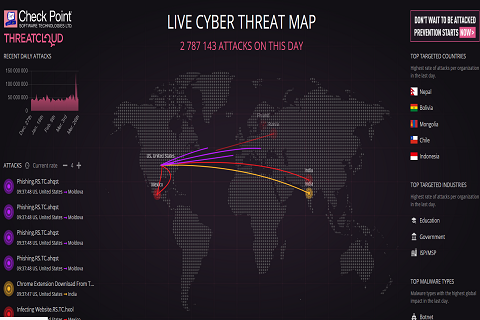

podatności systemów informacyjnych

Na jakie cechy dostawcy audytu bezpieczeństwa należy zwrócić uwagę, aby zweryfikować jego rzetelność.

NFZ – dofinansowanie wzmocnienia poziomu cyberbezpieczeństwa

25 miejsc, gdzie warto czytać po polsku o bezpieczeństwie

certyfiacje security vs obszary kompetencji

cybersecurity certification