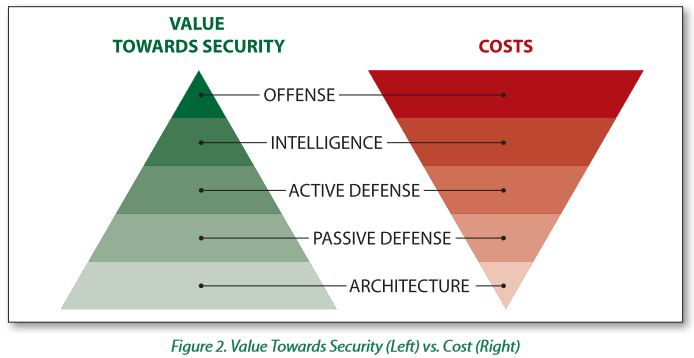

koszt zabezpieczeń vs realna wartość wpływu na bezpieczeństwo

źródło: The Sliding Scale of Cyber Security – SANS – Robert M. Lee

Zagadnienie trudne, niczym klasyczny symbol „rozdartej sosny”, szczególnie chcieć, móc vs zrozumienie sponsora/właściciela to nie lada wyzwanie w Polsce.

O ile na rynkach regulowanych gdzie słowo „compliance” nie jest obce, większość działań to oczywista oczywistość, to poza nim zrozumienie wpływu cyberodporności organizacji na ciągłość działania procesów, za które jesteśmy odpowiedzialni nie jest już standardem działania. Podjąłem się zobrazowania tego codziennego dylematu w infografice umieszczonej w poście: https://cybersec360.pl/o-mnie/

Powszechnie funkcjonuje reguła, że koszt zabezpieczeń, nie powinien być wyższy niż wartość chronionych zasobów.

Dobrym drogowskazem jest uniwersalna metodyka stworzona przez światowy autorytet tj. Roberta M. Lee umieszczona na powyższej infografice.

Opis do infografiki – opracowanie własne:

- działania ofensywne – nie są legalne, chyba, że służą prewencji, zamówiliśmu je sami dotyczą systemu, którego jesteśmy właścicielami

- działania wywiadowcze (informacje publicznie dostępne w internecie oraz dark web)

- CTI (Cyber Threat Intelligence) – komercyjne lub open source np. Mandiant , MISP Platform,

- Maltego

- Shodan

- Forensic (Informatyka Śledcza)

- Zoomeye (destynacja CHRL)

- korzystanie z IOC (Indicator of compromise) – dobry opis https://cyberartspro.com/en/20220513-what-is-ioc-indicator-of-compromise/

- Ochrona aktywna:

- SIEM enterprise lub open source

- SOAR

- SOC L1.L2.L3 komeercyjny lub własny

- Threat hunting

- Pasive Defence / Ochrona Pasywna – metody automatyczne

- Firewall

- UTM

- NEXT GEN UTM

- IPS/IDS

- systemy antywirusowe

- scanery podatności

- ACL – access control list

- Architektura

- topologia sieci

- patch management

- zarządzanie zmianami