podatności – rzetelne źródła informacji

Ocena podatności tzw. test podatności to absolutna konieczność w celu uzyskania odpowiedzi, czy nasze systemy (software & hardware) są odporne na wektory ataków, które mogą się przełożyć na:

- wykorzystanie podatności/słabości do zastosowania exploit w celu przełamania zabezpieczeń i przejęcia kontroli nad systemem/procesem w systemach IT/OT.

- ekspozycje danych osobowych – dowiemy się z korespondencji wiodących serwisów szantażu grup przestępczych – RODO/GDPR

- nie zachowanie triady bezpieczeństwa (poufność, integralność, dostępność) i konieczność udokumentowania działań i środków w celu spełnienia czwartego warunku – rozliczalności (CIA+A)

- kary finansowe NIS/KSC – zarządzanie podatnościami jako proces ciągły – konieczność udokumentowania/audyt

Bardziej obrazowo, ten proces można przyrównać do badania morfologicznego lub markerów nowotworowych naszego organizmu, które, stanowią podstawę do uzyskania wiedzy o możliwej chorobie, stanach zapalnych. Stan kondycji naszych systemów IT/ICS/OT powinniśmy przeprowadzać cyklicznie. Każda osoba/organizacja zainteresowana infiltracją naszych systemów IT/ICS/OT wykorzystuje podatności do wyboru najszybszej i najskuteczniejszej metody przełamania naszych systemów.

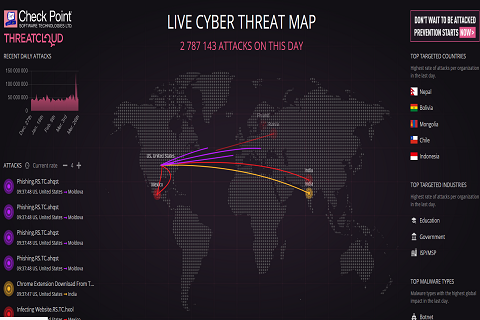

Siec Internet jest nieustannie scanowana min. pod katem podłączonych urządzeń: https://www.zoomeye.org (wykazuje wysoką efektywność, ale destynacja i zastosowanie wymaga zdrowego rozsądku) lub https://www.shodan.io/

O ile w przypadku systemów IT funkcjonuje wiele systemów opensource realizujących badanie podatności, to w przypadku systemów OT/ICS warto przemyśleć wybór zarówno platformy jak i partnera, który pomoże w realizacji badania bezpieczeństwa bez konsekwencji zatrzymania krytycznych procesów biznesowych.

Zauważam na co dzień, że proces testów podatności jest powszechnie mylony, utożsamiany z testami penetracyjnymi – ten wątek został szczegółowo omówiony przez Andrzeja Dyjaka z Bezpiecznykod.pl – linki na końcu posta.

Wyniki badań testów podatności są porównywane z wzorcami, które mogą wskazywać na wystąpienie konkretnej „jednostki chorobowej”. O ile w medycynie mamy wiele wzorców, to w przypadku bezpieczeństwa systemów informacyjnych, ich dostępność przypomina „łapanie króliczka” ,ze względu na coraz to nowe podatności w hardware i software = nowe wektory ataków.

1. Cybersecurity & Infrastructure Security Agency

2. ICS-CERT Advisories

3. Kudelski Security

4. MITRE Corporation (lista i typy podatności z podziałem na software, hardware)

3. OpenCVE (scoring, vendors, produkty, catergorie CWE, CVE, Mitre, customizacja dashboard dla produktów i vendorów, wysyłka raportów, REST API)

- www https://www.opencve.io/cve

- ostatnie krytyczne https://www.opencve.io/cve?cvss=critical

- przykładowa analiza https://www.opencve.io/cve/CVE-2021-44228

- GitHub https://github.com/opencve/opencve

Threatpost (lista i typy podatności z podziałem na software, hardware)

NASA Information Technology Threats and Vulnerabilities

https://www.hq.nasa.gov/security/it_threats_vulnerabilities.htm

Ocena podatności jako podstawowy sposób testowania bezpieczeństwa – BP07

testy penetracyjne, czyli sposób na weryfikację skuteczności mechanizmów obronnych – BP08

PS. wątek z „Sebą” nie jest przypadkowy 😉 Pozdrawiam Andrzej 🙂