Fundamenty bezpieczeństwa

Trochę twardych podstaw, które mają bezpośrednie przełożenie na budowę planów bezpieczeństwa, dobór adekwatnych zabezpieczeń i podejścia procesowego.

Co to jest niebezpieczeństwo?

niebezpieczna jest nieświadomość,

niebezpieczna jest lekkomyślność,

niebezpieczna jest niewiedza,

reszta jest tylko naturalnym RYZYKIEM

Popatrz szerzej na to co chronisz tzw. "big picture"

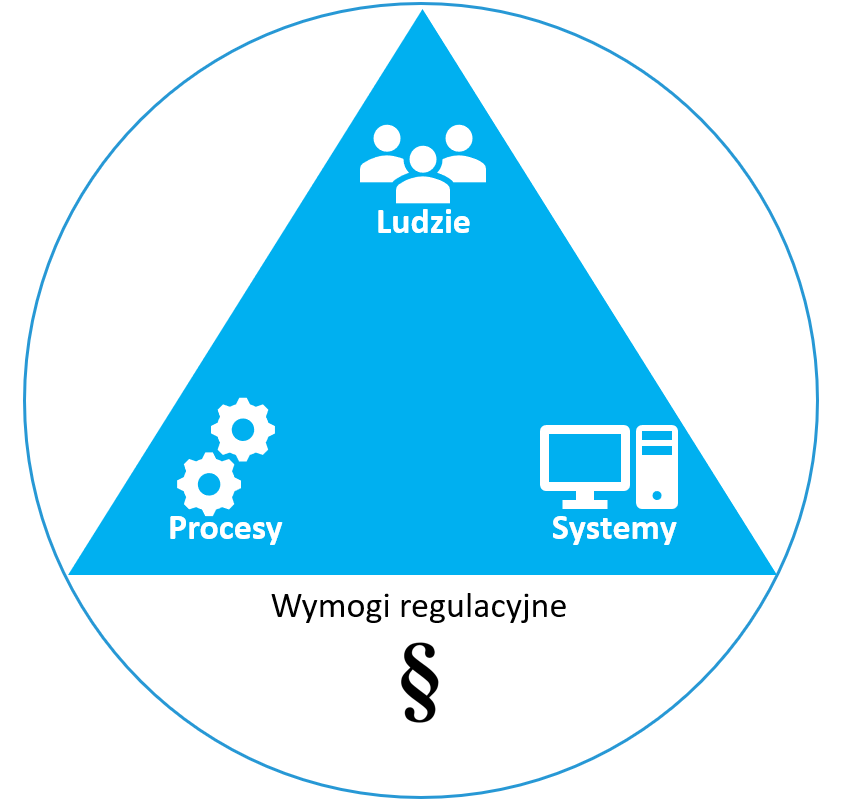

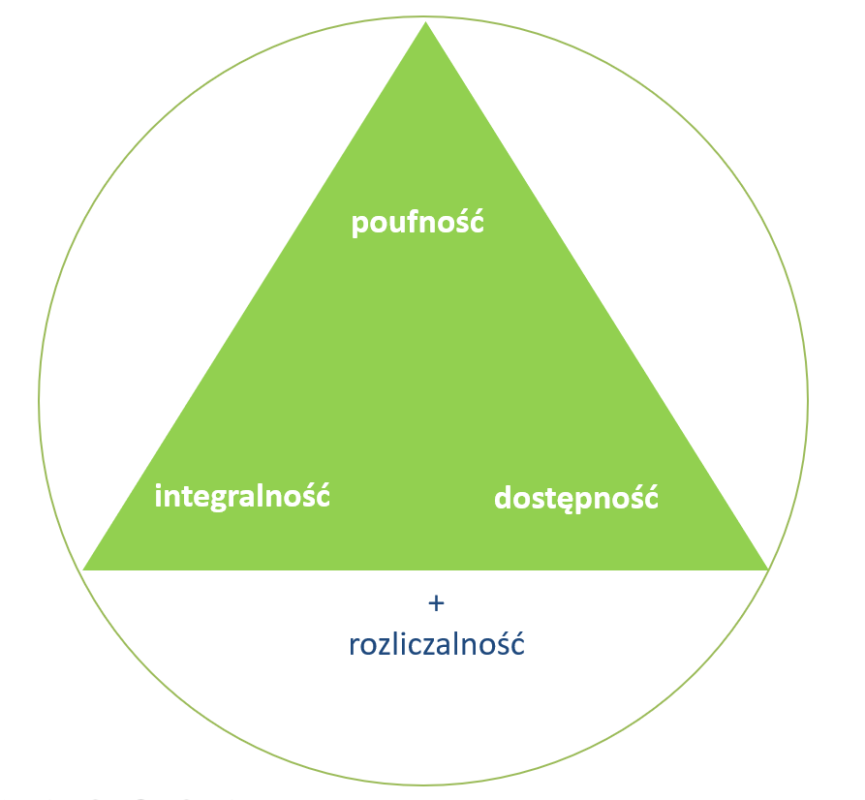

FILARY BEZPIECZEŃSTWA - to nie tylko zabezpieczenia techniczne ...

3+1 kryteria jakości Informacji (cia+a)

confidentailty + integrity + availability

+ accountability

Rekomendacje działań

NIST Cybersecurity Framework

Rekomendowane techniczne i proceduralne zdolności do wytworzenia w organizacji w celu zarządzania cyberbezpieczeństwem oraz ryzykiem w odniesieniu do: systemów, ludzi, zasobów, danych.

Funkcjonalności: Identifkacja zagrożeń (identyfikacja), ochrona (protection), detekcja/wykrywanie (detection), reagowanie (response), przywracanie/remediacja skutków (recovery).

Żródło: opis + prezentacja

https://www.nist.gov/cyberframework/online-learning/five-functions

zaprzyjaźnij się z biznesem

Poznaj krytyczne procesy organizacji, w tym aplikacje, infrastrukturę, kanały komunikacji, dane, informacje. Jaki jest akceptowalny przez Biznes czas ich niedostępności, ile to kosztuje? Jakie obowiązki narzuca na mnie prawo i dyrektywy? jaką mam odpowiedzialność?

zinwentaryzuj zasoby

Żeby chronić, musimy wiedzieć co?

Co ma ekspozycję w Internecie?

Kto i do czego ma dostęp wewnątrz organizacji (systemy, dane, informacje, aplikacje, www, infrastruktura IT, OT, IOT, urządzenia mobilne) jakie dane/informacje procesujemy? W jaki sposób? Kto? Kiedy? Dlaczego? Czy ma uprawnienia? Za pośrednictwem jakich narzędzi?

Czy kontroluję ich przepływ wewnątrz i na zewnątrz organizacji? Gdzie są zbiory danych osobowych?

W jaki sposób oznaczam i procesuje dane poufne?

Rozwiązania: Kartka, ołówek, xls lub rozwiązania IT Management enterpise/open source.

W przypadku danych osobowych i poufnych skorzystaj z szyfrowania, narzędzia klasy IRM (Information Right Management), klucze GPG/PGP lub chociażby hasło do plku (WinZip lub WinRar).

Jeśli procesujesz duże ilości danych osobowych, poufnych rozważ wdrożenie systemów DLP (data leak protection). Ich funkcją jest ochrona przed wyciekami informacji. Na etapie implementacji, czy też POC (test/proof of concept) pozwalają zrealizować proces e-discovery (szukanie i oznaczanie w zasobach systemów IT).

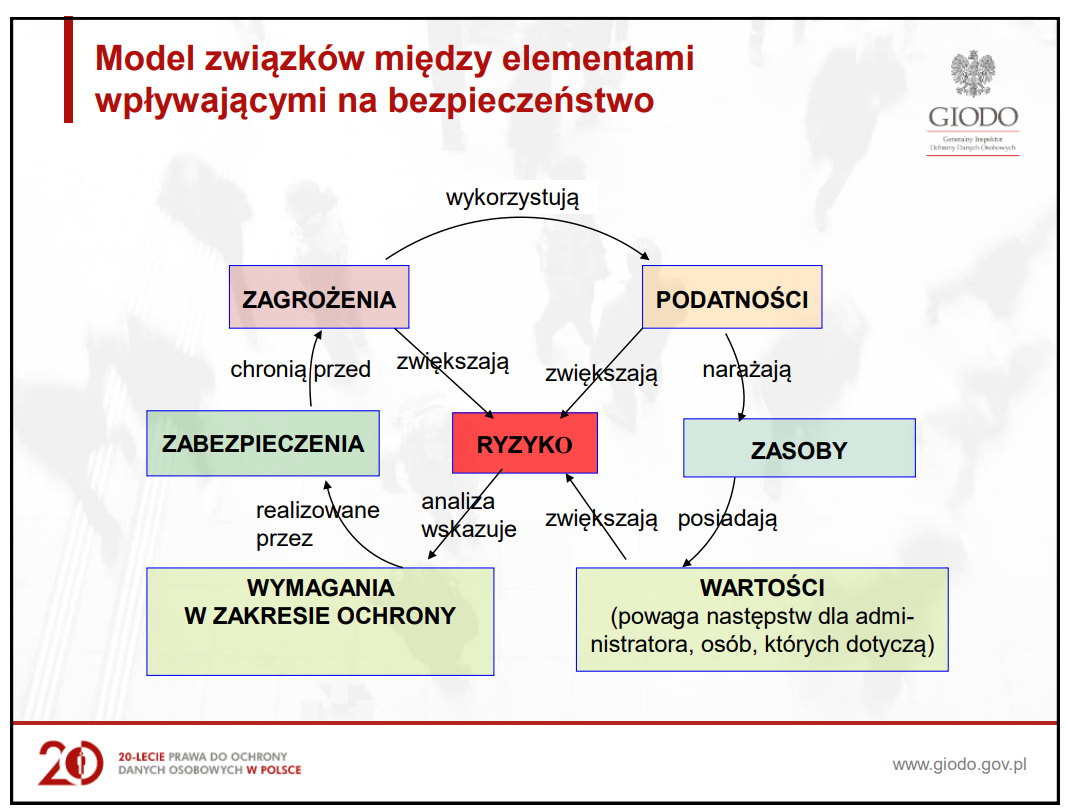

zidentyfikuj ryzyko i zarządzaj nim

Jeden z najważniejszych etapów - proces wskaże, jakie są najcenniejsze dobra (assety) dane, know, how, informacje organizacji oraz na jakich systemach IT są procesowane. Wypunktowanie krytycznych zasobów i nadanie priorytetów pozwoli skuteczniej zarządzać ryzykiem i dobierać zabezpieczenia techniczne i proceduralne w celu uzyskania gwarancji poufności, integralności, dostępności, rozliczalności danych. Nie mówimy tu tylko o infrastrukturze IT, dlatego analizę ryzyka warto i trzeba przeprowadzić w szerszym gronie biznes + IT.

Rozwiązanie: Zainteresuj interesariuszy w organizacji, możesz powołać zespół, oprzyj działania na sprawdzonych standardach i zaleceniach ISO/IEC 27001:2005 Zarządzanie systemem bezpieczeństwa informacji lub zleć cały proces na zewnątrz. Na rynku funkcjonują również narzędzia online typu self - assessment, gdzie odpowiadając na pytania możemy przygotować wstępną analizę.

polityka bezpieczeństwa

Absolutna konieczność - aby wykazać zgodność z dyrektywami, wytycznymi np. RODO/NIS/NIS2/KSC/PCI DSS, ale również zabezpieczyć interesy organizacji. Każdy obowiązkowo powinien potwierdzić świadomość istnienia i stosowania, nie wszystko można zabezpieczyć technicznymi rozwiązaniami, świadomość zagrożeń , obowiązków i konsekwencji to cel tego ćwiczenia, opracuj dokumentację: politykę bezpieczeństwa, instrukcję zarządzania systemami informatycznymi służącymi do przetwarzania danych osobowych.

budowa świadomości

Systematyczne szkolenia wzmacniające świadomość zagrożeń, bezpieczeństwa informacyjnego, obowiązków i konsekwencji wynikających z przepisów prawa , regulacji branżowych, dyrektyw jest najcenniejszą inwestycją - dotyczy to wszystkich pracowników, zarządu również. Najdroższe są inwestycje w zabezpieczenia - najefektywniejsze w ludzi.

security by default

security by design

Od czasów implementacji RODO słyszymy o konieczności uwzględnienia security by default i security by design na etapie tworzenia aplikacji i systemów IT.

Praktyka pokazuje, że większość developerów, projektantów wciąż nie wie co to OWASP, a funkcjonalność i szybkość dostarczenia ma wyższy priorytet niż bezpieczeństwo. Na szczęście DevSecOps staje się

coraz popularniejszym podejściem, które może ograniczyć nasze późniejsze nakłady na testowanie i hardening. Modelowanie zagrożeń, współpraca działu bezpieczeństwa, analityka, architekta, developera, testera to dziś absolutna konieczność.

segmentacja sieci

Podział sieci na różne strefy wzmocnia obronę i bezpieczeństwo.

Odpowiednio podzielona na segmenty sieć wraz z półapkami typu honeypot zmniejsza ryzyko włamań

mniejsza powierzchnia ataku = mniejsze ryzyko

zarządzaj podatnościami

Podatność = Ryzyko

testuj się systematycznie

W dojrzałych organizacjach audyt i testowanie nie służy wytykaniu błędów, tylko stanowi sposobność do poprawy.

stwórz plan ciągłości działania

BCP - business continuity plan

DRC - Disaster recovery center

zabezpiecz urządzenia mobilne

Odpowiedz na pytanie - czy na twoim telefonie/tablecie? masz dostęp do zasobów firmowych: cloud, dyski sieciowe, sharepoint? Czy urządzenia mobilne są uwzględnione w planach bezpieczeństwa?

Idąc dalej czy chronisz je w ten sam sposób jak np. komputer stacjonarny/laptop?

Rozwiązania klasy MDM (mobile device management) lub UEM (unified endpoint management platform) zaadresują tą konieczność.

monitoruj zasoby w sposób ciągły

Monitoruj wszystkie urządzenia/assety w sieci,

w tym urządzenia mobilne, porty, zachowania behawioralne użytkowników, flow danych, aplikacji, zajętość łączy transmisji danych internetu.

W szczególny sposób monitoruj użytkowników uprzywilejowanych,

w tym serwis zew. z dostępami VPN.

zarządzaj incydentami

Zbuduj techniczną i proceduralną umięjętność obsługi i zarządzania incydentami lub zleć kompetentnym podmiotom na zewnątrz

zaimplementuj adekwatne zabezpieczenia techniczne i proceduralne

Dobrze wykonana analiza ryzyka powiązania z audytem bezpieczeństwa będzie najlepszym drogowskazem. Praktycy red team wskazują, że techniczne zabezpieczenia można przełamać, większy problem mają gdy organizacja ma wdrożone spójne systemy: Identyfkacja zagrożeń (identyfikacja), ochrona (protection), detekcja/wykrywanie (detection), reagowanie (response), przywracanie/remediacja skutków (recovery) i regularnie testują swoją odporność.

opracuj długofalowy plan działania

Stwórz własną metodykę działania: planowanie – wykonanie – sprawdzenie – poprawienie

Skorzystaj z cyklu deminga: P-D-C-A (Plan-Do-Check-Act)

podejście "0 trust"

Zero trust zakłada, że jeśli ktoś ma coś zrobić "nieodpowiedniego" w ramach systemów IT to, to zrobi - powinniśmy być na to przygotowani i zakładać, że to pewnik.

IoT, OT

Czy masz to na radarze?uwzględniłeś w planie bezpieczeństwa? Zachęcam bo coraz częściej tego typu urządzenia stanowią wektory ataków, szczególnie jeśli wymogi NIS/NIS2/KSC są Ci być bliskie. Za chwilę technologia 5G zintensyfikuje konieczność uwzględnienia jeszcze większej liczby urządzeń.

patchowanie/aktualizacje

Sterownik, aplikacje, systemy, firmware wymagają aktualizacji - nie ma co dyskutować, to niekończący się proces, nie robisz = podatnośc = ryzyko.

Zweryfikuj czy posiadasz urządzenia aplikacje, które nie są już supportowane - end of live.

2FA/MFA- uwierzytelnianie dwuskładnikowe/wielopoziomowe

Gdzie tylko możesz - włącz, utrudnisz robotę, tym którzy mogę mieć Cię na celowniku i próbują zalogować się do twoich zasobów/serwisów. Uwierzytelnianie dwuskładnikowe/wielopoziomowe wykorzystuje alternatywny kanał autoryzacji, weryfikujący twoje uprawnienia do serwisu SMS/aplikacja z generacją kodu, klucza, frazy/klucz sprzętowy np. RSA, Yubikey.

compliance/zgodność z dyrektywami

To obowiązek, wykaż zgodność. Jak z ubezpieczeniem i Urzędem Skarbowym, do puki nic się nie wydarzy jest spokojnie, ale EGZEKWOWANIE to check list ...tak/nie + srogie kary jeśli nie wykazałeś prawdy, adekwatnych zabezpieczeń, rzetelności w działaniu.

RODO, KNF, PSD2, NIS, NIS2, KSC

backup/recovery

3/2/1 - trzy kopie, 2 na odrębnych nośnikach, w tym 1 w innym geograficznie miejscu, to dobre praktyki.

W dobie dostępności usług BaaS (backup as a service), SaaS (storage as a service) , DRaaS (disaster recovery as a service) oraz onpremise'wych i enterprise'owych systemów backup'ów z granularnością, deduplikacją, oraz szybką transmisją danych, to już nie rocket science. Jeśli staniesz się ofiarą zaszyfrowanych danych, najszybszą metodą będzie odzyskanie danych z backupu. To nie koniec Twoich wyzwań, jeśli nie wdrożyłeś wcześniejszych rekomendacji, możesz ponownie stać się ofiarą - patrz masz te sama podatności. Tak czy inaczej kupujesz czas na wdrożenie planu naprawczego.

Obowiązkowe testowanie odtworzenia danych, tak aby mieć pewność ich odzyskania i brak dodatkowych nerwów w sytuacji awaryjnej.

ubezpieczenie?

Coraz więcej mamy ofert ubezpieczenia cyber - miej na uwadze, że to "zakład", tak czy inaczej musisz wykazać adekwatne zabezpieczenia i stosowanie dobrych praktyk , inaczej ciężko będzie otrzymać odszkodowanie .

lista ratunkowa

Jeśli nic nie zadziałało, mamy zaszyfrowane dyski, wykradziono nam dane, ktoś nas szantażuje, kompromituje publikując nasze informacje w Internecie, wyciekły dane osobowe naszych Klientów, pracowników, mamy poważny Incydent KSC/NIS/RODO sięgnij po listę ratunkową - kontakty wraz z opisaną procedurą, co robić. Telefony do działu cyber w Policji, zgłoszenie do CERT ( informacje w ramach bloga/sekcja incydent), telefon do Informatyka Śledczego (Forensic), kontakt do firm zajmujących się odzyskiwaniem danych, kontakt do zaufanych specjalistów i integratorów IT, telefon do kancelarii prawnej, kontakty do operatora telekomunikacyjnego, dostawcy data center.