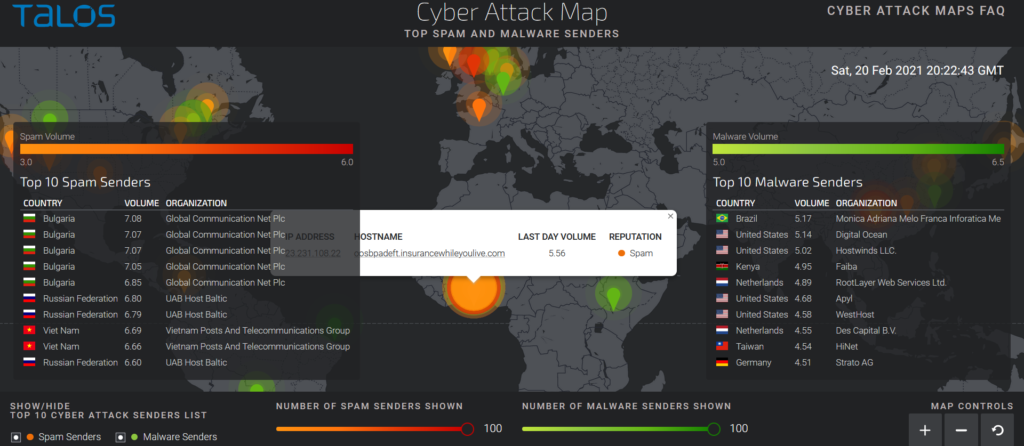

Vendors live attacks map – mapy ataków, cyberzagrożenia online

Załączam wybrane mapy live ataków z perspektywy wiodących dostawców zabezpieczeń.

Skala i częstotliwość robi wrażenie.

do czasu ...

Przy wyborze i zakupie rozwiązań warto wziąć pod uwagę min. udział vendora w globalnym rynku oraz jakie działy R&D za nim stoją. Pozycje w statystykach Gartnera mają znaczenie. Zazwyczaj zakup usługi/urządzenia/aplikacji cybersec to dłuższy horyzont użytkowania i chcemy mieć pewność, że produkt będzie rozwijany, podążając za aktualnymi podatnościami i wektorami ataków.

Na rynku cybersec jest wiele rozwiązań w tym startup’ów, tu jednak musimy wziąć pod uwagę ryzyko end of live produktu, czy też koniec biznesu dostawcy. To ma bezpośrednie przełożenie na aktualność, adekwatność naszych zabezpieczeń i pewność, że nie zostaniemy sami z „niesupportowanym” urządzeniem/usługą. Jest jeszcze jedna, poważna pomijana przesłanka – czy Sąd, Regulator uzna np. nasze opensource’owe za adekwatne, jeśli nasze systemy IT będą brały aktywny udział w incydencie, który w świetle prawa jest przestępstwem.

Zestawienie Cybersecurity150 Cybercrime Magazine ze wskazaniem: vendor, od kiedy na rynku, siedziba, zakres.

Zestawienie vendorów z filtrami: kraj, rodzaj zabezpieczenia – Cybertango

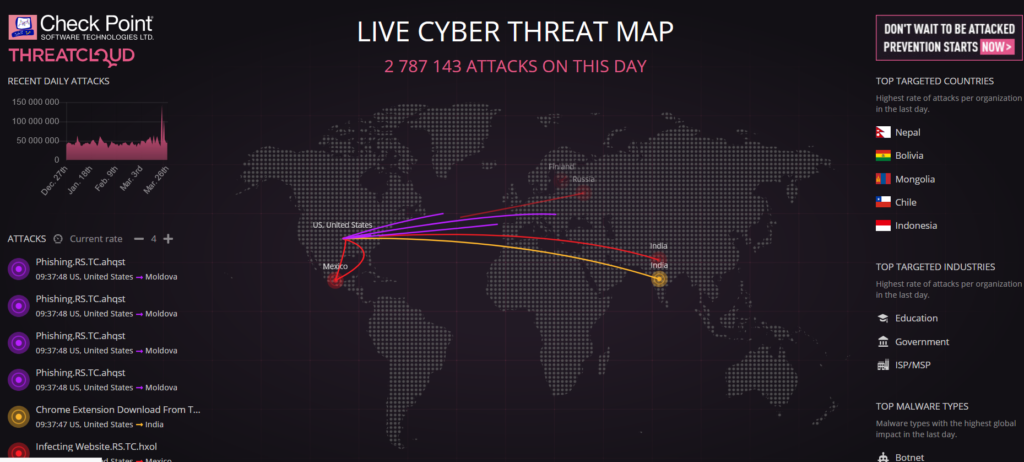

checkpoint live map attack

https://threatmap.checkpoint.com/

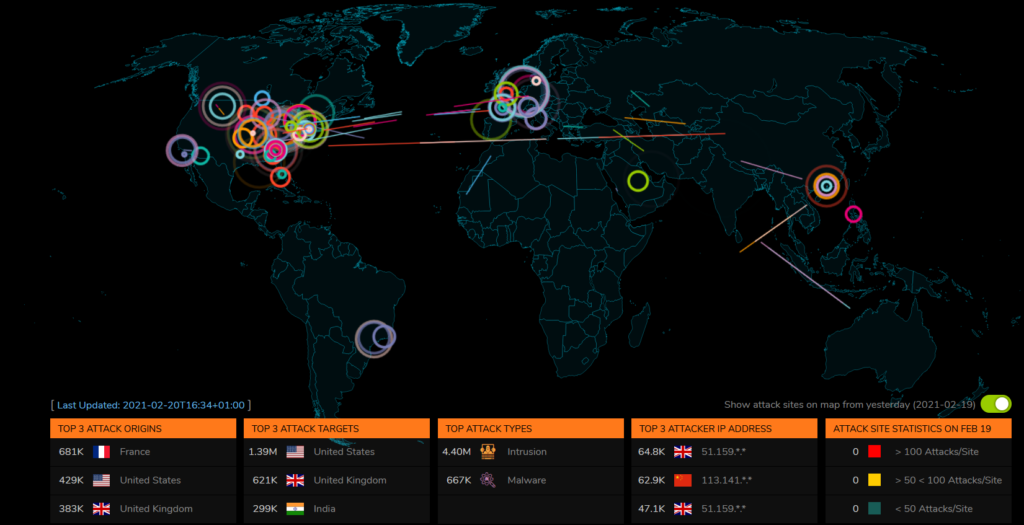

sonicwall live attack map

https://attackmap.sonicwall.com/live-attack-map/

digital attack life map – DDoS

https://www.digitalattackmap.com/#anim=1&color=0&country=ALL&list=0&time=18675&view=map

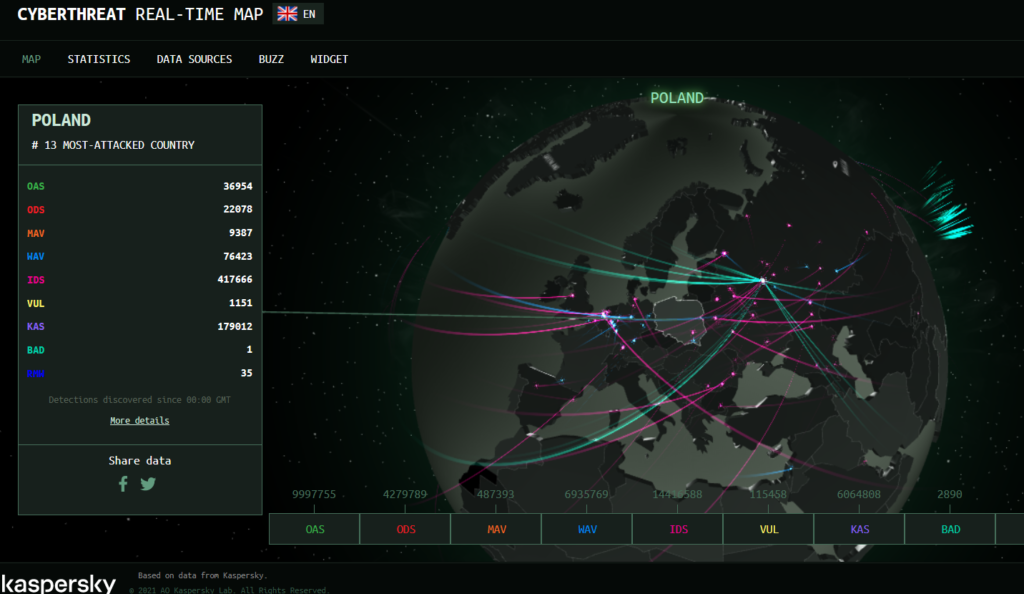

kaspersky cybermap

https://cybermap.kaspersky.com/

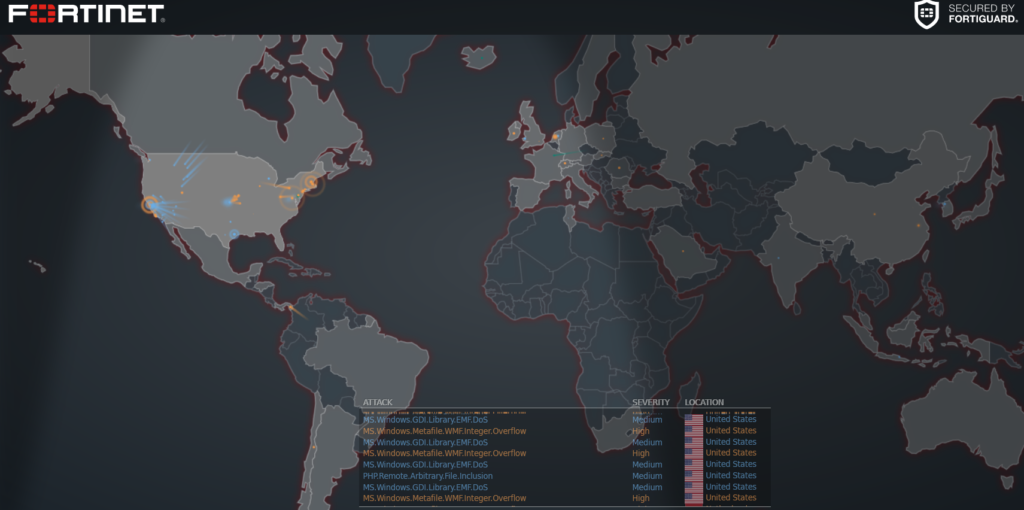

fortiguard threatmap

https://threatmap.fortiguard.com/

imperva live threat map

https://www.imperva.com/cyber-threat-attack-map/

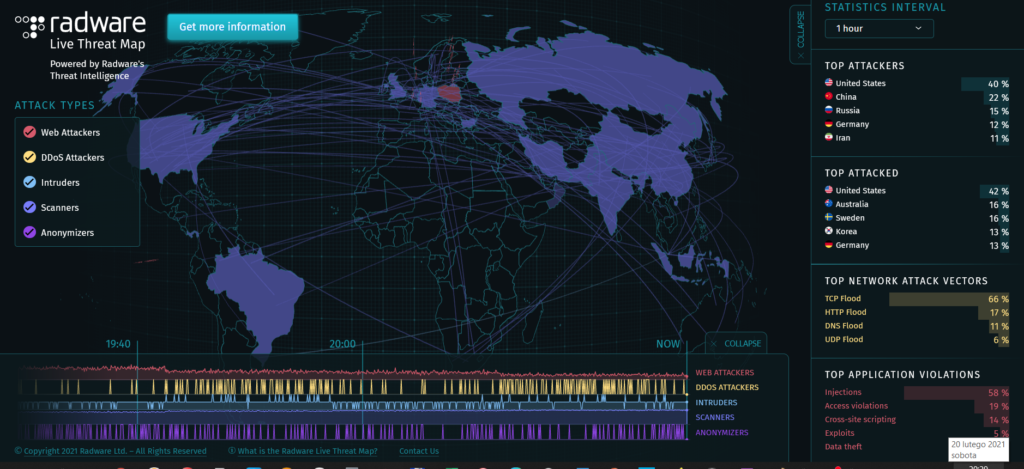

radware threat map

https://livethreatmap.radware.com/

netscount ddos & cyber attack

https://www.netscout.com/ddos-attack-map

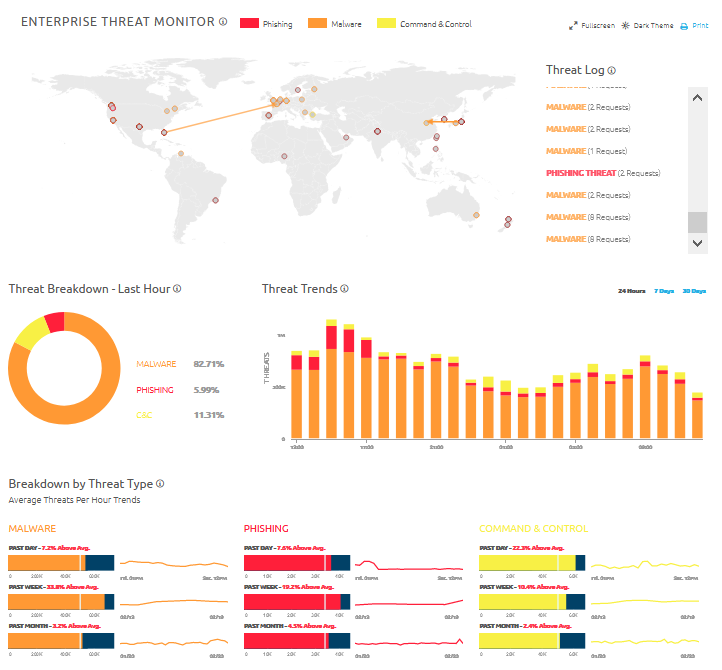

akamai enterprise monitor

https://www.akamai.com/uk/en/resources/visualizing-akamai/enterprise-threat-monitor.jsp

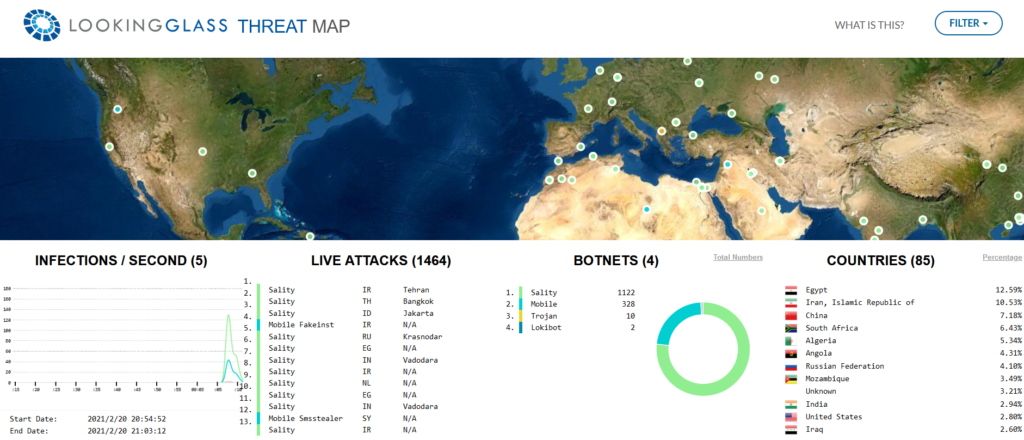

looking glass

https://map.lookingglasscyber.com/

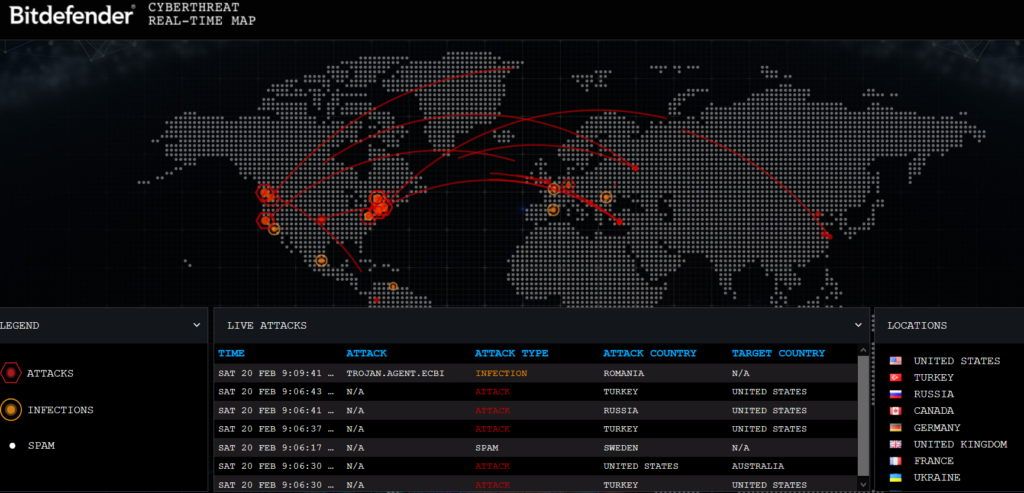

bitdefender

https://threatmap.bitdefender.com/

orange cert

https://cert.orange.pl/mapa