finansowanie NFZ – podniesienie poziomu cyberbezpieczeństwa

Spotkałem się kilka lat temu z jednym z Dyrektorów szpitala który powiedział:

„…jestem świadomy potrzeby inwestycji w zabezpieczenia, problem w tym, że Pan mówi o fontannach, a ja mam budżet na wodotryski…”

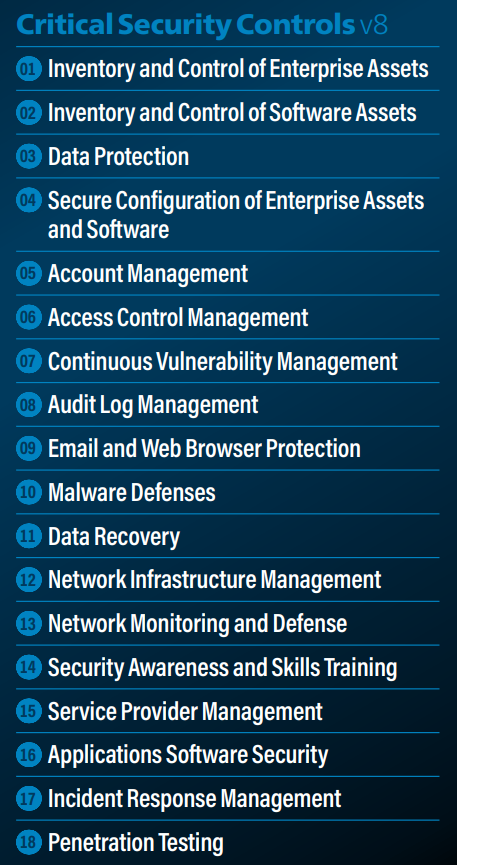

Placówki medyczne mają po raz pierwszy możliwość sfinansowania w mojej ocenie zaniedbanego i niedofinansowanego obszaru tj. bezpieczeństwa informacji, cyberbezpieczeństwa systemów informacyjnych. Zakres wsparcia dobrze wpisuje się w uznane rekomendacje chociażby CIS Controls ver8 (Critical Security Controls) i adresuje większą ich część, choć znając specyfikę sektora brakuje komponentów bezpieczeństwa OT/infrastruktury urządzeń medycznych, które w zdecydowanej większości nie są uwzględnione w planach bezpieczeństwo pomimo statusu „connected”.

Za otrzymane środki szpital może kupić i uruchomić:

- urządzenia, oprogramowanie i usługi teleinformatyczne, które zapobiegają, wykrywają lub zwalczają cyberataki, np.

- systemy do tworzenia kopii danych,

- systemy antywirusowe,

- systemy kontroli dostępu administracyjnego i zarządzania uprawnieniami,

- urządzenia i oprogramowanie zabezpieczające sieć (firewall),

- systemy zapewniające bezpieczeństwo poczty elektronicznej.

- urządzenia i oprogramowanie oraz wsparcie eksperckie dotyczące cyberbezpieczeństwa,

- technologie, które ułatwiają precyzyjne monitorowanie bezpieczeństwa infrastruktury IT,

- skany podatności, które pozwalają identyfikować zagrożenia we własnym środowisku IT,

- opracowania wraz z przekazaniem praw autorskich dokumentacji systemu zarządzania bezpieczeństwem informacji,

- przeprowadzić szkolenia z cyberbezpieczeńswa dla kadry zarządzającej i pracowników.

Precyzyjnie w rozporządzeniu zostało to ujęte jako:

w szczególności:

a) systemów kopii bezpieczeństwa, odmiejscowienia kopii, segmentacji w celu odseparowania urządzeń backupu, zapewnienia mechanizmów weryfikacji poprawności i odtwarzalności

kopii i backupu,

b) systemów antywirusowych dla stacji roboczych i serwerów – centralnie zarządzanych, systemów klasy Endpoint Detection and Response (EDR),

c) systemów kontroli dostępu administracyjnego, zarządzania uprawnieniami (IAM/IDM),

d) urządzeń i oprogramowania typu firewall – zapora sieciowa z wbudowanym IPS oraz systemem antywirusowym oraz platform niezbędnych do ich uruchomienia,

e) systemów zapewniających bezpieczny system poczty elektronicznej, włączając w to systemy weryfikacji załączników i treści korespondencji oraz systemy wieloskładnikowego uwierzytelniania,

f) rozwiązań zapewniających ochronę DNS (DNS Protection) z użyciem systemów lokalnych (licencja oraz wsparcie w okresie do dnia 31 grudnia 2022 r.),

g) systemu typu SIEM,

h) systemu typu NAC – jako system lokalny;

2) zakup usługi wdrożenia i konfiguracji urządzeń i oprogramowania, o których mowa w pkt 1, oraz wsparcia eksperckiego w zakresie cyberbezpieczeństwa przez okres do dnia 31 grudnia 2022 r.;

3) zakup i wdrożenie systemu (usługi) typu SOC – przez okres do dnia 31 grudnia 2022 r.;

4) zakup usługi skanów podatności, w zakresie sprecyzowanym w materiale referencyjnym „Plan działania w zakresie cyberbezpieczeństwa

w ochronie zdrowia”, opublikowanym na stronie internetowej Centrum e-Zdrowia przez okres do dnia 31 grudnia 2022 r.;

5) zakup opracowania wraz z przekazaniem praw autorskich dokumentacji systemu zarządzania bezpieczeństwem informacji zgodnie z wymaganiami ustawy z dnia 17 lutego 2005 r. o informatyzacji

działalności podmiotów realizujących zadania publiczne (Dz. U. z 2021 r. poz. 2070),rozporządzenia Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie Krajowych Ram Interoperacyjności, minimalnych

wymagań dla rejestrów publicznych i wymiany informacji w postaci elektronicznej oraz minimalnych wymagań dla systemów teleinformatycznych (Dz. U. z 2017 r. poz. 2247), oraz ustawy z dnia 5 lipca

2018 r. o Krajowym Systemie Cyberbezpieczeństwa (Dz. U. z 2020 r. poz. 1369, z 2021 r. poz. 2333 i 2445 oraz z 2022 r. poz. 655) – jeśli dotyczy świadczeniodawcy będącego operatorem usługi

kluczowej, o którym mowa w art. 5 tej ustawy, w tym planu odtworzenia po awarii;

6) zakup szkolenia lub szkoleńw zakresie cyberbezpieczeństwa skierowanych do kadry zarządzającej świadczeniodawcą oraz osób zatrudnionych u świadczeniodawcy w zakresie podstawowej

świadomości bezpieczeństwaIT, w tym:

a) ochrony przed zaawansowanymi atakami przez

pocztęi WWW,

b) tworzenia i zarządzania polityką haseł i tożsamości,

c) zarządzania ryzykiem, dokumentacją i polityką bezpieczeństwa w jednostkach publicznych w świetlerozporządzenia Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie Krajowych Ram

Interoperacyjności,minimalnych wymagań dla rejestrów publicznych i wymiany informacji w postaci elektronicznej oraz minimalnych wymagańdla systemów teleinformatycznych (Dz. U. z 2017 r.

poz. 2247),

d) wykonywania kopii zapasowych oraz tworzenia i utrzymania polityki ciągłości działania

Nadmieniam, że współpracuję z jednostkami, które są wzorcowe, w których wdrażałem również SOC, ale niestety to wciaż promil.

Warto uwzględnić, że to pierwsza praca domowa, którą już odrobili operatorzy usług kluczowych w świetle KSC (Krajowy System Cyberbezpieczeństwa) lub są w trakcie. Reszta świadomie/nieświadomie czeka w poczekalni. NIS2 – nowelizacja KSC rozszerza zakres podmiotów o których piszę w poście:

https://cybersec360.pl/ksc/

Niestety praktyka codziennych kontaktów z sektorem wskazuje, że wiele osób odpowiedzialnych za IT nie ma pojęcia o funkcjonowaniu KSC, a nieliczni mają osoby dedykowane do cyberbezpieczeństwa. Z moich rozmów wynika, że Zarządy nie mają pełnego zrozumienia, cedują w ich mniemaniu pełną odpowiedzialność na działy IT. Nie mają świadomości, że w świetle KSC osobowo są odpowiedzialne za zagwarantowanie ciągłości działania i możliwych konsekwencji w przypadku incydentów. Kary są srogie, kwestia egzekwowania to nie czy, tylko kiedy.

efekt niepożądany !!!

Przykładowy publicznie ogłoszony incydent

https://www.wzsrzeszow.pl/komunikat

źródła i opis programu

ZARZĄDZENIE NR 68/2022/BBIICD PREZESA NARODOWEGO FUNDUSZU ZDROWIA https://baw.nfz.gov.pl/NFZ/document/319/Zarz%C4%85dzenie-68_2022_BBIiCD

Klasyfikacja podmiotów:

https://eur-lex.europa.eu/LexUriServ/LexUriServ.do?uri=OJ:L:2011:088:0045:0065:PL:PDF

publikacje, rekomendacje dla sektora medycznego

Zgłaszanie incydentów cyberbezpieczeństwa przez podmioty sektora ochrony zdrowia

Poradnik – rekomendacje cyberbezpieczeństwa dla podmiotów sektora ochrony zdrowia

Audyt KSC – szablon sprawozdań

https://cybersec360.pl/szablon-audytu-ksc-nis-nis2/

Q&A

Wybrane informacje wg. najlepszej wiedzy:

- usługi które z założenia mają terminacje w czasie są akceptowalne do finansowania, kluczowa jest refundacja poniesionych i udokumentowanych wydatków do 31 grudnia 2022r. Co do zasady usługi specjalistyczne składają się z 3 komponentów: opłata wdrożeniowa/instalacyjna, opłata abonamentowa, czas trwania kontraktu.

- Supporty i licencje, pomimo szerszego horyzontu czasowego wsparcia, zafakturowane, zapłacone i udokumentowane będą refundowane.

- Większość dylematów jest podobna i została wymieniona na platformie CEZ.