Wpływ audytu bezpieczeństwa na zmniejszenie ryzyka operacyjnego – praca dyplomowa

Praca dyplomowa Wpływ Audytu Bezpieczeństwa na obniżenie ryzyka operacyjengo.

Praca dyplomowa Wpływ Audytu Bezpieczeństwa na obniżenie ryzyka operacyjengo.

Na jakie cechy dostawcy audytu bezpieczeństwa należy zwrócić uwagę, aby zweryfikować jego rzetelność.

NFZ – dofinansowanie wzmocnienia poziomu cyberbezpieczeństwa

Dobre praktyki i rekomendacje ENISA (Agencja Unii Europejskiej ds. Cyberbezpieczeństwa) tworzenia CSIRT i SOC . Dokument wart uwagi, weryfikujący rzetelność … Czytaj więcej

Trochę twardych podstaw, które mają bezpośrednie przełożenie na budowę planów bezpieczeństwa, dobór adekwatnych zabezpieczeń i podejścia procesowego. Co to jest … Czytaj więcej

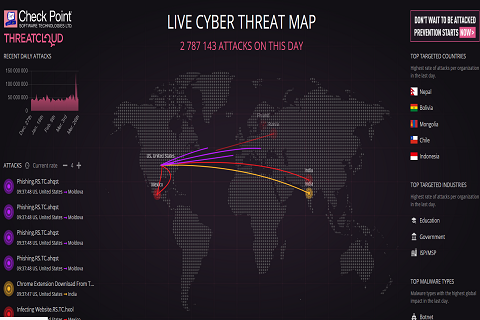

Na co dzień jesteśmy bombardowani ofertami typu, mój audyt, SIEM, UTM, SOC, Endpoint Protection … jest najlepszy. Mamy coraz więcej … Czytaj więcej