#SCAM_OLX – JAK NIE STRACIĆ PIENIĘDZY

- jak nie stracić swoich pieniędzy z konta, schemat postępowania cyberprzestępców

Prawdziwa rozmowa z osobą, która podszywając się pod konsultanta instytucji finansowej wymaga realizacji działań, odwołując się do regulacji i autorytetu KNF.

Nie jest to „ustawka” , jeśli trafia na znajomą i świadomą osobę, interesującą się aspektami cyberbezpieczeństwa to tylko świadczy o procederze, masowości i bliskości zagrożenia – @Robert Litera dziękuję za udostępnienie rozmowy, którą warto ostrzegać znajomych !!!

Kto z nas na informację dzwoni: Urząd Skarbowy, Bank, Policja zachowuje się inaczej?

cyberprzestępcy to wiedzą i wykorzystują

Schemat jest wciąż ten sam. Oszuści w perfidny sposób próbują nakłonić do instalacji złośliwego oprogramowania nazywając „niezbędnym oprogramowaniem” !!! anydesk !!! lub inne … co w konsekwencji grozi:

- przejęciem kontroli nad komputerem, dostępem do naszych danych

- uzyskaniem danych do logowania, w tym do serwisów bankowych

- stratą pieniędzy z konta, przestępca uzyskuje dostęp i dokonuje przelew na „swoje konto”

W tym konkretnym przypadku odwołano się do fikcyjnych wymogów KNF (Komisja Nadzoru Finansowego) i konieczności nagrywania sesji w celu obowiązku i raportowania wypłaty (wykonania przelewu). Scenariusz rozmowy jest wciąż ten sam, nie musisz mieć kryptowalut, wskazuje się na konieczność działania tu i teraz inaczej środki nie zostaną wypłacane.

- technicznie jest możliwe identyfikowanie się dowolnym numerem, szczególnie w technologii Voip – prawnie jest to zabronione

- oszuści dzwonią identyfikując się numerami powszechnie uznanymi za zaufane np. Policji lub banku

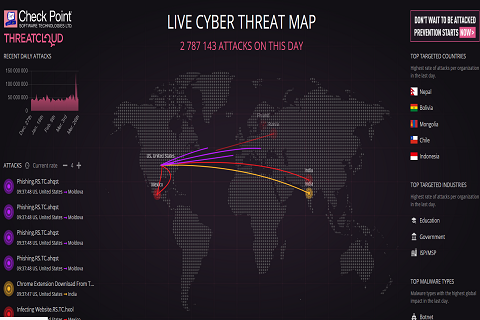

- technicznie możliwe jest monitorowania zachowań użytkowników social media i targetowanie przekazu co jest wykorzystywane w tym procederze

Zorganizowane grupy przestępcze obrały socjotechnikę jako podstawowe narzędzia inżynierii społecznej, ze względu na stosunek efektywności do poniesionych nakładów. Kierują swoje działania na najsłabsze ogniwo każdego systemu bezpieczeństwa – Ludzi. Najczęściej wykorzystywanymi kanałami są: poczta email, sms, socialmedia, coraz częściej bezpośrednia rozmowa telefoniczna.

Żaden bank, ani instytucja finansowa nie dzwoni z prośbą o instalację oprogramowania na komputerze, czy też telefonie komórkowym !!!

Przestępcy stosują psychologię społeczną i reguły wzajemności, konsekwencji, sympatii, autorytetu społecznego, dowodu słuszności, niedostępności, zaangażowania i konsekwencji.

Ponad 85% naruszeń cyberbezpieczeństwa jest wynikiem błędów ludzkich.[1]

[1] Verizon, 2021 Data Breach Investigations Report.” May 2021 https://www.verizon.com/business/resources/reports/dbir/

Dodatkowe cenne źródła obrazujące proceder:

Businessinsider: artykuł

Money.pl: artykuł

NIEBEZPIECZNIK : artykuł i video

https://niebezpiecznik.pl/post/zlodziej-falszywy-pracownik-banku-rozmowa/

SEKURAK: artykuł i video

CERT ORANGE: artykuł

https://cert.orange.pl/ostrzezenia/jesli-inwestowac-w-bitcoiny-to-samemu