bezpieczeństwo systemów informacyjnych

Podstawy podstaw bezpieczeństwa systemów informacyjnych opracowana przez polskich ekspertów. Cudze chwalicie swego nie znacie 🙂 Janusz Zawiła -NIedźwiecki prof. dr … Czytaj więcej

Podstawy podstaw bezpieczeństwa systemów informacyjnych opracowana przez polskich ekspertów. Cudze chwalicie swego nie znacie 🙂 Janusz Zawiła -NIedźwiecki prof. dr … Czytaj więcej

Zdolność zarządzania i zgłaszania incydentów poważnych przez JST do CERT POLSKA to absolutna konieczność w świetle przepisów KSC i aktualnych … Czytaj więcej

Jak weryfikować bezpieczeństwo chmury i dostawców usług Data Center? Pytanie nie jest banalne. Przedstawiam kilka ważnych podpowiedzi, które mogą pomóc … Czytaj więcej

Sprawdź jak masz poziom ochrony w swoim pakiecie Office 365 & Microsoft , minimalny do aktualnych wektorów ataku jest co … Czytaj więcej

Nowy projekt zmiany ustawy o KSC (datowany na dzień 12.10.2021), pełna treść odnosi się do: Projekt ustawy o zmianie ustawy … Czytaj więcej

SCAM – OSTRZEŻENIE rozmowa telefoniczna 12 X Playing Previous Song Play Pause Next Song / jak nie stracić swoich pieniędzy … Czytaj więcej

DEFINICJE NIS – Network and Information Systems Directive, dyrektywa Parlamentu Europejskiego i Rady 2016/1148 z dnia 6 lipca 2016r. w … Czytaj więcej

Audyt KSC – szablony sprawozdań

Podrzucam zbiór użytecznych źródeł informacji: dyrektywy, ustawy, narzędzia, metodyki, dobre praktyki. Używaj zgodnie z prawem i w celach sprawdzenia i … Czytaj więcej

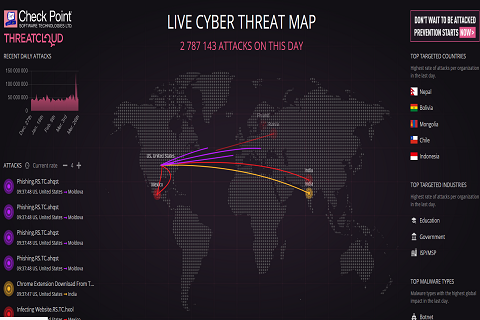

Trochę twardych podstaw, które mają bezpośrednie przełożenie na budowę planów bezpieczeństwa i dobór adekwatnych zabezpieczeń. Co to jest niebezpieczeństwo? niebezpieczna … Czytaj więcej