zmiany w TISAX ISA v6 – optyka na OT/ICS

Zmiany w TISAX

Zmiany w TISAX

Praca dla operatora usług telekomunikacyjnych daje globalną optykę (BIG PICTURE) zachowań w sieci. W zdecydowanej większości dla Admina to sieć … Czytaj więcej

Trochę twardych podstaw, które mają bezpośrednie przełożenie na budowę planów bezpieczeństwa, dobór adekwatnych zabezpieczeń i podejścia procesowego. Co to jest … Czytaj więcej

„Am I too old to get into Cybersecurity” Jeśli fascynujesz się cybersec i dotarłeś do tego miejsca, zachęcam do obejrzenia … Czytaj więcej

Na co dzień jesteśmy bombardowani ofertami typu, mój audyt, SIEM, UTM, SOC, Endpoint Protection … jest najlepszy. Mamy coraz więcej … Czytaj więcej

Załączam zestawienie raportów wskazujących aktualny stan cyberbezpieczeństwa, wektory ataków i zagrożeń. Optyka CSIRT/CERT, dostawców technologii, operatorów telekomunikacynych, globalnych stowarzyszeń zajmujących … Czytaj więcej

Jeśli szukasz obiektywnych informacji z pierwszej linii, zapisz do ulubionych i śledź min. uznane organizacje współpracuje z podobnymi zespołami na … Czytaj więcej

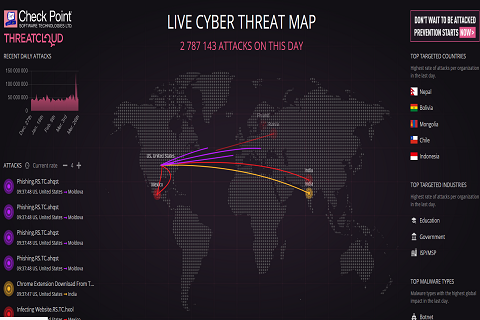

Załączam wybrane mapy live ataków z perspektywy wiodących dostawców zabezpieczeń. Skala i częstotliwość robi wrażenie. Niestety, na co dzień słyszę … Czytaj więcej

uodo policja CERT PoLSKA CERT GOV PL KNF W jakim terminie zgłosić? Operator usługi kluczowej – niezwłocznie do właściwego CSIRT, … Czytaj więcej

wybrane ulubione – kolejność alfabetyczna- jakie są twoje? Zestawiam wybrane cenne źródła informacji i dobrych prakty cybersec. Warto śledzić www, … Czytaj więcej